แคสเปอร์สกี้เผย อาชญากรไซเบอร์ใช้กลวิธีใหม่โจมตีภาคอุตสาหกรรม หมายหัวล่าข้อมูลประจำองค์กร รายงาน Kaspersky ICS CERT Report ฉบับล่าสุดของแคสเปอร์สกี้ได้เปิดข้อมูลแคมเปญสปายแวร์ชุดใหม่ที่พัฒนาอย่างรวดเร็ว โดยโจมตีองค์กรอุตสาหกรรมมากกว่า 2,000 แห่งทั่วโลก การโจมตีนี้มีลักษณะโดดเด่นต่างจากแคมเปญสปายแวร์ทั่วไป เนื่องจากจำกัดจำนวนเป้าหมายในการโจมตีแต่ละครั้ง และตัวอย่างมัลแวร์อันตรายมีอายุการใช้งานสั้นมาก รายงานระบุว่ามีการขายข้อมูลที่ถูกขโมยในตลาดมากกว่า 25 แห่ง

ในช่วงครึ่งแรกของปี 2564 ผู้เชี่ยวชาญ ICS CERT ของแคสเปอร์สกี้สังเกตเห็นความผิดปกติที่น่าสงสัยในสถิติเกี่ยวกับภัยคุกคามสปายแวร์ที่ถูกบล็อกบนคอมพิวเตอร์อุตสาหกรรมหรือ ICS แม้ว่ามัลแวร์ที่ใช้ในการโจมตีจะอยู่ในตระกูลสปายแวร์ที่รู้จักกันดีอย่าง Agent Tesla/Origin Logger, HawkEye และอื่นๆ แต่การโจมตีเหล่านี้กลับโดดเด่นกว่า เนื่องจากจำนวนเป้าหมายที่จำกัดในการโจมตีแต่ละครั้ง และตัวอย่างมัลแวร์ที่เป็นอันตรายแต่ละรายการมีอายุการใช้งานสั้นมาก

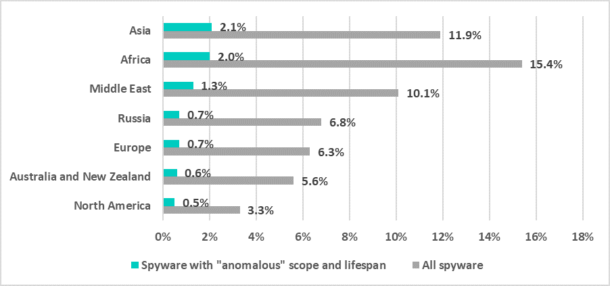

การวิเคราะห์ตัวอย่างสปายแวร์ 58,586 ตัวอย่างที่ถูกบล็อกบนคอมพิวเตอร์ ICS อย่างใกล้ชิดในครึ่งปีแรกของปี 2564 เปิดเผยว่า ตัวอย่างประมาณ 21.2% เป็นส่วนหนึ่งของชุดการโจมตีแบบจำกัดขอบเขต และอายุการใช้งานสั้น โดยวงจรชีวิตถูกจำกัดไว้ที่ประมาณ 25 วัน ซึ่งน้อยกว่าอายุการใช้งานของแคมเปญสปายแวร์แบบ “ดั้งเดิม”

แม้ว่าตัวอย่างสปายแวร์ “ที่ผิดปกติ” เหล่านี้แต่ละรายการจะมีอายุสั้นและไม่ได้มีการแพร่กระจายอย่างกว้างขวาง แต่ก็มีส่วนสำคัญในการโจมตีสปายแวร์ทั้งหมด ตัวอย่างเช่น ในเอเชีย ในคอมพิวเตอร์จำนวน 6 เครื่องถูกโจมตีด้วยสปายแวร์ จะมี 1 เครื่องที่ถูกโจมตีด้วยตัวอย่างสปายแวร์ที่ “ผิดปกติ” นี้ (2.1% จาก 11.9%)

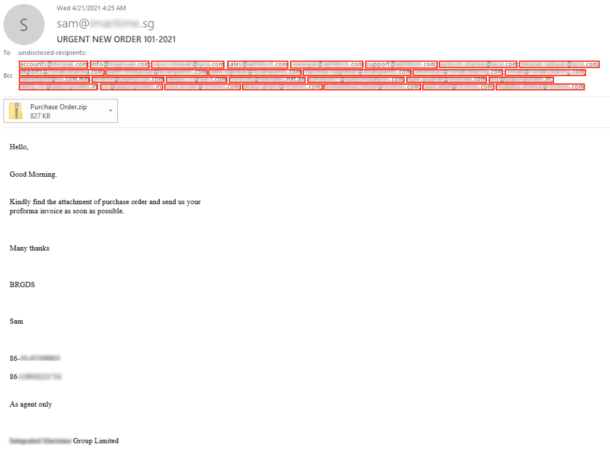

โดยเฉพาะอย่างยิ่ง แคมเปญลักษณะนี้ส่วนมากแพร่กระจายจากองค์กรอุตสาหกรรมหนึ่งไปยังอีกองค์กรหนึ่งผ่านอีเมลฟิชชิ่งที่ออกแบบมาอย่างดี เมื่อเจาะเข้าไปในระบบของเหยื่อแล้ว ผู้โจมตีจะใช้อุปกรณ์ดังกล่าวเป็นเซิร์ฟเวอร์โจมตี C2 (คำสั่งและการควบคุม) ครั้งต่อไป อาชญากรไซเบอร์สามารถใช้อีเมลของบริษัทในทางที่ผิด และแพร่กระจายสปายแวร์มากขึ้นไปอีกด้วยการเข้าถึงรายชื่อผู้รับจดหมายของเหยื่อ

จากข้อมูลเทเลมิทรีของ Kaspersky ICS CERT พบว่า องค์กรอุตสาหกรรมมากกว่า 2,000 แห่งทั่วโลกถูกโยงเข้ากับโครงสร้างพื้นฐานที่เป็นอันตราย และถูกใช้โดยกลุ่มอาชญากรไซเบอร์เพื่อกระจายการโจมตีไปยังองค์กรที่ติดต่องานและพันธมิตรทางธุรกิจ แคสเปอร์สกี้ประเมินว่า ผลมาจากการโจมตีเหล่านี้ มีจำนวนบัญชีบริษัทที่ถูกบุกรุกหรือถูกขโมยทั้งหมดมีมากกว่า 7,000 บัญชี

ข้อมูลที่ละเอียดอ่อนที่ได้ขโมยจากคอมพิวเตอร์ ICS นั้นมักจะจบลงที่ตลาดต่างๆ ผู้เชี่ยวชาญของแคสเปอร์สกี้ระบุว่ามีตลาดมากกว่า 25 แห่งที่มีการขายข้อมูลประจำตัวที่ขโมยมาจากแคมเปญอุตสาหกรรมลักษณะนี้ การวิเคราะห์ตลาดดังกล่าวแสดงให้เห็นว่ามีความต้องการข้อมูลรับรองบัญชีองค์กรสูง โดยเฉพาะอย่างยิ่งสำหรับบัญชีเดสก์ท็อประยะไกล (Remote Desktop Accounts – RDP) บัญชี RDP กว่า 46% ที่ขายในตลาดที่ทำการวิเคราะห์นั้นเป็นของบริษัทในสหรัฐอเมริกา ส่วนที่เหลือมาจากเอเชีย ยุโรป และละตินอเมริกา และพบว่าบัญชี RDP เกือบ 4% (เกือบ 2,000 บัญชี) ที่ขายเป็นของเอ็นเทอร์ไพรซ์อุตสาหกรรม

ตลาดที่กำลังเติบโตอีกแห่งคือ Spyware-as-a-Service เนื่องจากซอร์สโค้ดของโปรแกรมสปายแวร์ยอดนิยมบางโปรแกรมได้รับการเผยแพร่สู่สาธารณะ จึงพร้อมใช้งานสูงในร้านค้าออนไลน์ในรูปแบบของบริการ – นักพัฒนาไม่เพียงขายมัลแวร์เป็นผลิตภัณฑ์เท่านั้น แต่ยังรวมใบอนุญาตสำหรับตัวสร้างมัลแวร์และการเข้าถึงโครงสร้างพื้นฐานที่กำหนดค่าไว้ล่วงหน้าเพื่อสร้างมัลแวร์

นายคิริล ครูกลอฟ ผู้เชี่ยวชาญด้านความปลอดภัย Kaspersky ICS CERT ของแคสเปอร์สกี้ กล่าวว่า “ตลอดปี 2564 อาชญากรไซเบอร์ใช้สปายแวร์เพื่อโจมตีคอมพิวเตอร์อุตสาหกรรมอย่างกว้างขวาง วันนี้เราได้เห็นแนวโน้มใหม่ที่เปลี่ยนแปลงอย่างรวดเร็วในแนวทางภัยคุกคามต่อภาคอุตสาหกรรม อาชญากรจะย่อขนาดของการโจมตีแต่ละครั้งและจำกัดการใช้ตัวอย่างมัลแวร์แต่ละรายการเพื่อหลีกเลี่ยงการตรวจจับ โดยบังคับให้แทนที่ด้วยมัลแวร์ที่สร้างขึ้นใหม่อย่างรวดเร็ว กลวิธีอื่นๆ ได้แก่ การใช้โครงสร้างพื้นฐานอีเมลของบริษัทในทางที่ผิดเพื่อแพร่กระจายมัลแวร์ ซึ่งแตกต่างจากสปายแวร์ที่เราเคยพบเห็นมา และเราคาดว่าการโจมตีดังกล่าวจะรุนแรงในปีหน้า”

อ่านเพิ่มเติมเกี่ยวกับแคมเปญสปายแวร์ที่ ‘ผิดปกติ’ ใน ICS CERT

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับภัยคุกคามต่อ ICS และองค์กรอุตสาหกรรมในปี 2565 โปรดอ่านการคาดการณ์ภัยคุกคาม ICS สำหรับปี 2565

https://securelist.com/threats-to-ics-and-industrial-enterprises-in-2022/104957/

ผู้เชี่ยวชาญแคสเปอร์สกี้ขอแนะนำมาตรการ เพื่อให้องค์กรอุตสาหกรรม การดำเนินงานเครือข่ายพันธมิตร และธุรกิจมั่นใจว่าได้รับการปกป้องอย่างเพียงพอ ดังนี้

- การใช้การตรวจสอบสิทธิ์แบบสองปัจจัย (two-factor authentication) สำหรับการเข้าถึงอีเมลขององค์กรและบริการเชื่อมต่ออินเทอร์เน็ตอื่นๆ (รวมถึง RDP, เกตเวย์ VPN-SSL เป็นต้น) ที่ผู้โจมตีสามารถใช้เพื่อเข้าถึงโครงสร้างพื้นฐานภายในของบริษัทและข้อมูลที่สำคัญต่อธุรกิจ

- ตรวจสอบว่าอุปกรณ์เอ็นด์พอยต์ทั้งหมด ทั้งบนเครือข่าย IT และ OT ได้รับการปกป้องด้วยโซลูชันการรักษาความปลอดภัยเอ็นด์พอยต์ที่ทันสมัย ซึ่งได้รับการกำหนดค่าอย่างเหมาะสมและอัปเดตอยู่เสมอ

- ฝึกอบรมบุคลากรอย่างสม่ำเสมอในการจัดการกับอีเมลขาเข้าอย่างปลอดภัย และเพื่อป้องกันระบบจากมัลแวร์ที่อาจมีในไฟล์แนบในอีเมล

- ตรวจสอบโฟลเดอร์สแปมเป็นประจำ แทนการล้างข้อมูล

- ตรวจสอบการเปิดเผยบัญชีขององค์กรบนเว็บ

- ใช้โซลูชันแซนด์บ็อกซ์ที่ออกแบบมาเพื่อทดสอบไฟล์แนบในการรับส่งข้อมูลอีเมลขาเข้าโดยอัตโนมัติ ตรวจสอบว่าโซลูชันแซนด์บ็อกซ์ที่ใช้นั้นได้รับการกำหนดค่าไม่ให้ข้ามอีเมลจากแหล่งที่ “เชื่อถือได้” ซึ่งรวมถึงพันธมิตรและองค์กรที่ติดต่องานด้วย เพราะเมื่อเกิดการละเมิดความปลอดภัยก็ไม่มีใครปลอดภัย 100%

- ทดสอบไฟล์แนบในอีเมลขาออกเพื่อให้แน่ใจว่าระบบไม่ถูกบุกรุก